C'era una backdoor per infettarli tutti, ma un genio ha salvato il Web

Ecco come la competenza di uno sviluppatore, e un po' di... provvidenza, hanno appena sventato il sabotaggio di Linux e dell'intera rete Internet

“Ma tutti loro furono ingannati” recita la voce di Galadriel in uno dei punti più felici della trasposizione cinematografica del “Signore degli Anelli” di J.R.R. Tolkien. Probabilmente il professore e scrittore mai avrebbe immaginato questa possibile lettura della sua opera – detestava cordialmente l’allegoria utilizzata in modo didascalico – ma, come sempre, i valori e i principi delle buone storie si possono “applicare” un po’ a tutta la realtà, per quanto complessa e inaspettata.

“Nessuno si aspetta l’inquisizione spagnola” recita un’altra famosa citazione, questa volta dei “Monty Python”, e sembra che nessuno credesse finora che il vero punto di forza dell’open source potesse essere utilizzato malevolmente contro l’open source stesso.

Ma andiamo con ordine.

La sicurezza dell’AI? La dichiarazione di Bletchley Park è cruciale

SwissGPT: l’AI svizzera che rivoluziona la sicurezza aziendale

Svizzera e USA allineati su cybersicurezza e tecnologia digitale

L’importanza di Linux e dell’Open Source

Linux è un sistema operativo aperto. Il sistema operativo è il software basilare di qualunque macchina digitale, quello che si accende insieme alla macchina e permette di caricare e gestire gli altri programmi e i loro dati. Nel 1991 Linus Torvalds, studente finlandese di informatica dell’Università di Helsinki, propone il kernel – il nucleo, il “motore” – di un nuovo sistema operativo libero, gratuito e aperto, ovvero dove chiunque potesse vedere e modificare il codice sorgente. Questo sistema si chiamerà Linux ed è attualmente il più diffuso a livello mondiale nei settori basilari della rete Internet, ma non solo, come ci dice CoPilot di Bing:

“Linux, il sistema operativo open-source, è estremamente diffuso a livello globale, specialmente nei server che alimentano Internet. Vediamo alcuni punti chiave:

- Server Web e Hosting: La maggior parte dei server web che ospitano siti web, applicazioni e servizi online utilizzano Linux come sistema operativo. Questo include server Apache, Nginx e altri.

- Cloud Computing: Grandi fornitori di servizi cloud come Amazon Web Services (AWS), Google Cloud Platform (GCP) e Microsoft Azure offrono istanze di server basate su Linux. Questi costituiscono la base per molte applicazioni cloud.

- Supercomputer e Calcolo Scientifico: Linux è la scelta predominante per i supercomputer e il calcolo scientifico ad alta prestazione. Ad esempio, la Top500 delle macchine più potenti al mondo è dominata da sistemi Linux.

- Dispositivi Embedded e IoT: Linux è utilizzato in una vasta gamma di dispositivi embedded, come router, telecamere di sorveglianza, set-top box e dispositivi Internet of Things (IoT).

- Android: Android, il sistema operativo mobile più diffuso al mondo, è basato su Linux. Questo significa che miliardi di smartphone e tablet utilizzano una variante di Linux.

- Desktop e Laptop: Anche se Windows e macOS sono più comuni nei computer desktop e laptop, Linux ha una presenza significativa in questo settore. Distribuzioni come Ubuntu, Fedora e Debian sono popolari tra gli utenti desktop”.

In breve, Linux è onnipresente e gioca un ruolo fondamentale nell’infrastruttura tecnologica globale.

Quindi, la gratuità del sistema operativo sicuramente ha inciso molto per al sua diffusione, ma anche la sua trasparenza: essa permette a chiunque con un minimo di competenze di programmazione di adeguare ogni aspetto del sistema alle proprie esigenze. Da qui la diffusione nei sistemi più sensibili a livello globale, compresi quelli di gestione delle banche.

A Bologna è TEK il nuovo distretto dell’innovazione digitale

Tutti i perché della crescente influenza dell’AI nell’arte digitale

Una roadmap per promuovere il Liechtenstein come hub digitale

La sicurezza di un sistema operativo libero

La protezione di un sistema aperto è affidata alla sua grande diffusione e alla continua attività di controllo delle sua comunità di sviluppatori.

Proprio il fatto di non essere un sistema centralizzato e segreto in molti aspetti, come Windows o Mac OS, crea una garanzia di sicurezza: se qualcuno cerca di inserire codice malevolo, di sabotare il sistema, qualcun altro se ne accorge rapidamente e segnala il problema a tutti.

Ma allora come è stato possibile che qualcuno abbia concepito un piano di sabotaggio che si è sviluppato gradualmente per ben tre anni e che sia quasi riuscito a metterlo in pratica? Come è possibile che qualcuno abbia pensato di poter, altra piccola citazione hollywoodiana, “hackerare il pianeta”?

26 miliardi di documenti trafugati nascosti in un unico luogo virtuale

Un webinar gratuito per esplorare la cybersecurity nel profondo

Così nelle “Giornate Digitali Svizzere” il futuro (ri)diventa il presente

Le librerie indipendenti e l’inizio della vicenda

Innanzitutto il tentativo di sabotaggio non è avvenuto a livello del kernel principale, ma di una sua “utility” esterna.

ZX è un sistema di compressione e decompressione dei file, gestito da molti anni da una community specializzata. Nel 2021 si presente un nuovo utente, come molto spesso accade in queste comunità, col nome in codice Jia Tan. Si presenta come tanti altri, affermando di essere uno sviluppatore con del tempo libero e che vuole dedicarne parte allo sviluppo di ZX.

Inizialmente segnala piccole correzioni, possibili miglioramenti, insomma ha un comportamento eccellente e contribuisce allo sviluppo della libreria. Gradualmente diventa sempre più assiduo, proponendo modifiche più importanti – ma sempre legittime.

Ora, queste comunità di sviluppatori sono formate per la grande maggioranza da volontari. Persone che si dedicano al miglioramento del mondo attraverso la creazione e il messa a punto di software libero: idealisti, insomma, che tolgono tempo alla famiglia e magari al lavoro dedicandosi a tali attività.

Capita quindi che ogni tanto vengano “richiamati all’ordine”, o che abbiano periodi di lavoro più intenso a causa dei quali non riescono a seguire i progetti “open” con la solita regolarità. Questo è successo al responsabile originale della comunità di sviluppo ZX, che per un certo periodo aveva dovuto diradare i suoi interventi.

Che cos’è lo “spear phishing” e perché fa così tanta paura?

Intelligenza Artificiale e crisi climatica: opportunità o minaccia?

Dialoghi sull’innovazione: Andreas Voigt e Diego De Maio

L’ingegneria sociale di Sauron nei libri di Tolkien

Torniamo per un attimo nella Terra di Mezzo. Sauron, l’Oscuro Signore, a quei tempi aveva un aspetto piacevole e dichiarava il suo pentimento per le passate malefatte, compiute come servo di Morgoth. Anzi era disponibile a collaborare e, per provarlo, insegnò agli elfi di Eregion l’arte della costruzione degli anelli di potere – da notare che Tolkien è uno scrittore che spesso utilizza il termine “arte” anziché “magia”.

Nel frattempo però, di nascosto da tutti, forgiò un unico anello… il resto della storia la conoscete, oppure sarà il caso che vi procuriate il libro.

Sauron quindi utilizza quella che oggi viene chiamata “social engineering”, ingegneria sociale, spesso alla base delle truffe fuori e dentro la Rete. Prima si guadagna la fiducia della vittima, poi si approfitta di tale fiducia.

Ed è proprio quello che è successo alla community ZX: a un certo momento sono apparsi numerosi nuovi partecipanti – sempre anonimi – nella comunità che hanno iniziato ad alimentare le polemiche verso il vecchio amministratore, spingendo gli altri ad alzare i toni della critica finché lui, già sotto pressione, non ha deciso di farsi da parte e di “cedere le chiavi” a Jia Tan.

Un circo dell’innovazione per rappresentare il futuro dell’economia

Economia circolare e auto elettriche: il futuro è molto più vicino

Philip Morris Italia e l’economia circolare dei dispositivi IQOS e Lil

Le chiavi di Orthanc e un codice occultato

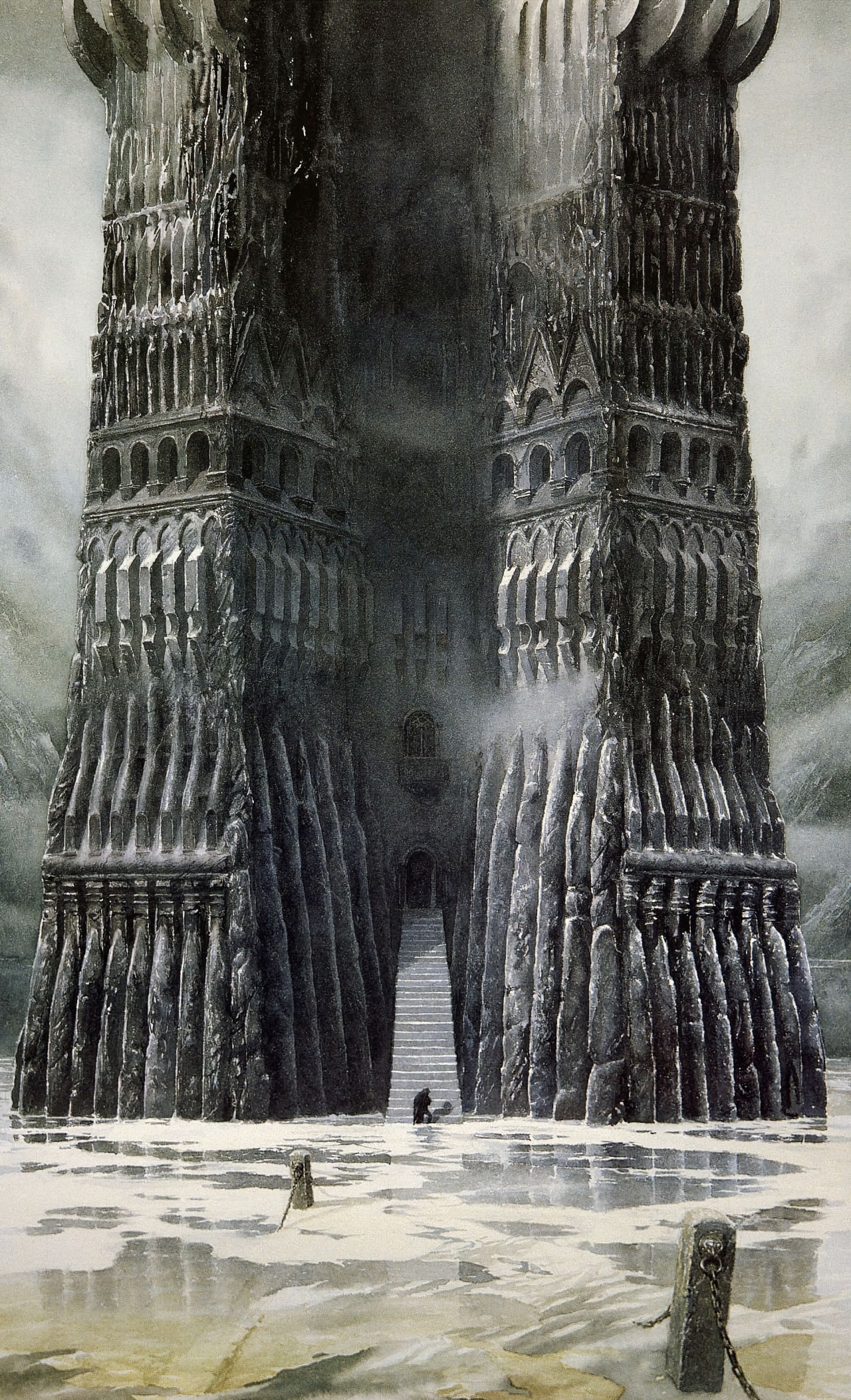

Già altre chiavi erano state cedute, sempre nella Terra di Mezzo, a colui che inizialmente appariva al servizio del bene, ma che poi lo tradirà: Saruman il bianco, capo degli Istari, inviati nel mondo per combattere il male, si lascia irretire dal potere e diventa un accolito della Torre Oscura (da cui il titolo “Le due torri” del secondo libro del Signore degli Anelli).

Nella nostra realtà primaria, similmente, Jia Tan una volta diventato l’amministratore inizia a inserire codice malevolo, creando una backdoor, una “porta di servizio” dalla quale penetrare il sistema operativo Linux e prendere totale possesso della macchina sul quale è ospitato.

Lo fa in modo astuto, il codice è ben nascosto e difficilmente rintracciabile anche da chi conosce il software a menadito. Dopo un paziente lavoro è riuscito a porre le basi di futuri attacchi e atti di spionaggio potenzialmente mai visti a livello mondiale.

Ha sfruttato la vera “forza” dell’open source, la community degli sviluppatori, ingannandoli sulle proprie vere intenzioni e spingendoli a rinnegare il vecchio amministratore probabilmente utilizzando ulteriori profili falsi, forse di suoi complici o creati dal lui stesso, magari con dei Bot controllati dall’intelligenza artificiale generativa. Mettendo in discussione, secondo molti, i principi stessi della sicurezza dell’Open Source.

Un ufficio per le infrastrutture sostenibili nei Paesi in via di sviluppo

29,2 miliardi di franchi per l’educazione, la ricerca e l’innovazione

L’Intelligenza Artificiale anche per lo sviluppo di nuovi farmaci

Il fuoco del Monte Fato e un destino segnato

Il Monte Fato, chiamato anche Orodruin, è il vulcano in cui Sauron forgiò l’Unico Anello, ed è anche l’unico a sviluppare il calore in grado di distruggerlo.

Similmente, è stato il calore a smascherare la congiura di Jja Tan. Uno sviluppatore Microsoft, Andres Freund, stava cercando di capire le cause di un problema di prestazioni di un sistema Linux Debian dove la CPU (Central Processing Unit, il processore logico centrale) era occupata al 100 per cento senza apparenti ragioni, scaldandosi eccessivamente e togliendo capacità di calcolo a tutto il resto; inoltre, aveva riscontrato problemi nella gestione della memoria.

Dopo attente analisi, egli ha individuato la causa proprio nell’aggiornamento della libreria ZX e ha segnalato il problema alla community. Jja “Vermilinguo” Tan si è dileguato e il vecchio amministratore ha ripreso il suo ruolo, poco prima che la nuova versione fosse diffusa a livello planetario.

Tutti gli esperti di settore affermano che la bravura e la capacità di Andres Freund, ma anche un bel po’ di fortuna, hanno sventato quello che poteva diventare il più grande attacco hacker nella storia del nostro pianeta. Non si conoscono le precise intenzioni del gruppo dietro al complotto – deve per forza trattarsi di un gruppo, probabilmente finanziato da uno Stato, per mettere su una pianificazione di questo livello – ma l’accordo è unanime sulla gravità del rischio corso.

Così come Bilbo Baggins in qualche modo era “destinato” a trovare l’Anello, allo stesso modo Tolkien penserebbe che lo PostgreSQL Developer & Committer alla Microsoft era “destinato” a notare che qualcosa non andava nella nuova versione di ZX.

In Svizzera i Politecnici Federali per un’IA trasparente e affidabile

Corse di test in Svizzera per una locomotiva guidata da remoto

Gamification: che cos’è e come rafforza il rapporto utente-impresa

Dal pericolo scampato ai dubbi per il futuro

Come già scritto, alcuni commentatori hanno affermato come questo episodio abbia messo in crisi il sistema dell’Open Source, fino ad ora considerato meno attaccabile rispetto alle software house tradizionali grazie alle proprie community, dimostrando che anche le community stesse possono essere ingannate da persone o gruppi ben motivati e organizzati.

Altri invece hanno fatto notare che ancora una volta è stato lo spirito di collaborazione, quasi di sacrificio presente del mondo del “codice aperto” – lo stesso spirito che anima la Compagnia dell’Anello – a permettere di scoprire il tutto prima che fosse troppo tardi.

Di sicuro qualcosa è cambiato: le mura del Fosso di Helm, fino ad ora inespugnabili, sono state sfondate.

E magari potrebbe essere già accaduto, in altre parti di Linux, senza che nessuno se ne sia accorto. Occorrerà ripensare i sistemi di controllo, magari utilizzando più gruppi in parallelo come negli esperimenti scientifici, magari facendoci aiutare dalle AI.

Una cosa è certa: da aprile 2024 è iniziata una nuova era della sicurezza informatica.

Anche il Brasile è ora uno Stato membro associato al CERN

Un 2024 all’insegna dei settant’anni del CERN e dell’innovazione

Science Gateway al CERN: un viaggio immersivo nella scienza

Potresti essere interessato anche a:

“Ossigeno oscuro”: l’inedita scoperta sul fondo dell’Oceano

I noduli polimetallici sui fondali del Pacifico producono l'elemento "O": l'eclatante rivelazione solleva ulteriori domande sul deep sea mining

Stati Uniti: Grana Padano protagonista della ristorazione

Il Consorzio di Tutela vola a San Antonio per la prima tappa di una campagna che sensibilizza i consumatori sul tema dell’Italian Sounding

Deep Sea Mining, la corsa all’oro che minaccia le balene

L'allarme degli scienziati: se l’ISA darà il via libera all’estrazione di minerali sui fondali marini ci saranno conseguenze catastrofiche...

Tutta l’innovazione dell’approdo del Gruppo Chery in Europa

Il 4 luglio i brand cinesi Omoda e Jaecoo hanno fatto il loro debutto a Milano e sul nostro mercato con auto sostenibili e al passo dei tempi